Содержание

Не совсем понятно, почему некоторые люди имея у себя дома/на производстве IP-камеру не меняют стандартные логин и пароль для входа в веб интерфейс, но при этом выводят IP адрес камеры за пределы локальной сети. В прочем, нам только это на руку. В этой статье я бы хотел рассказать, как за несколько часов сканирования IP диапазонов можно получить небольшую базу адресов IP-камер вашего или любого другого города.

Для реализации этого процесса нам понадобятся:

1. IP диапазоны одного или нескольких городов

2. Router Scan — собственно, программа для сканирования IP диапазонов

3. WebCam Finder — программа, позволяющая получить адреса IP-камер из экспортированной таблицы Router Scan’а

Есть довольно много способов это сделать. Лично я для этого использую сервис https://4it.me/getlistip (не реклама). Просто вводим название желаемого города, и копируем список IP диапазонов в любом формате. Чем крупнее город, и чем больше диапазон IP-адресов — тем больше получим список адресов IP-камер. Можно скопировать диапазоны от нескольких городов, все зависит только от вашего терпения, очевидно что количество IP адресов напрямую влияет на время их сканирования.

Настройка и использование RouterScan

Router Scan — удивительная программа. Более подробно построение карты WiFi точек вашего города Основная ее суть в том, что она отправляет запрос на каждый IP адрес из указанных IP диапазонов, и если находит там сервер с авторизацией — пытается путем подбора паролей или использованием уязвимости для конкретной модели получить данные для входа. Самое интересное, что программа умеет взламывать не только WiFi роутеры, но и другие сетевые устройства, включая IP-камеры. Этой возможностью мы и воспользуемся.

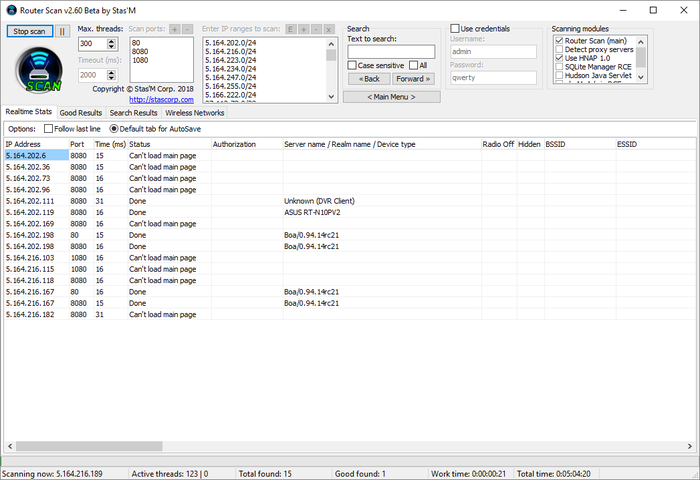

Настройка программы делается буквально в пару секунд, просто вводим в нее ранее полученные IP диапазоны, после чего нажимаем Start scan. Начнется долгий (или не очень) процесс сканирования. Это можно узнать, посмотрев в статус-бар программы — она покажет сколько времени займет сканирование, и сколько уже прошло с момента начала.

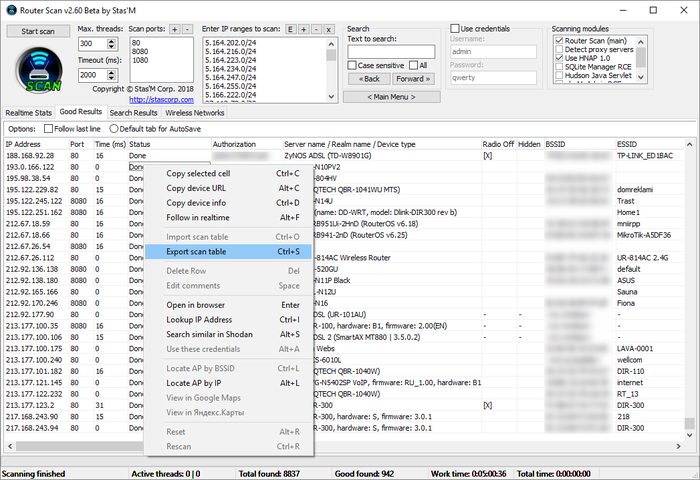

После окончания сканирования переходим на вкладку Good Results, жмем правой кнопкой, далее в меню жмем Export scan table. Ну или просто нажимаем Ctrl + S.

Теперь, когда результаты сканирования завершены, можем перейти непосредственно к получению адресов IP-камер.

Использование WebCam Finder

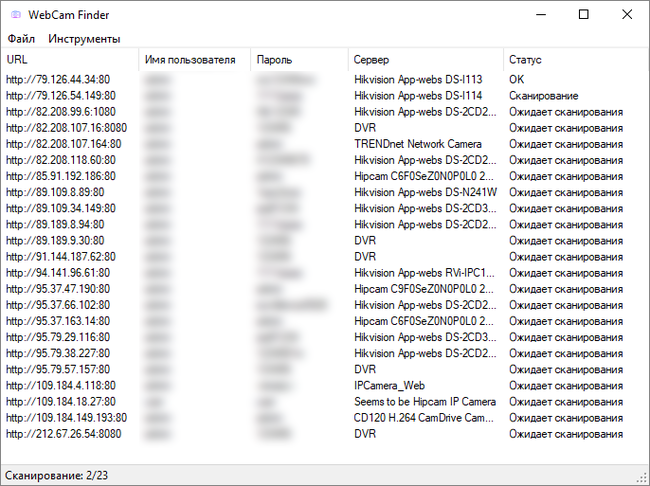

WebCam Finder — написанная мной программа. Как я уже говорил выше, она позволяет получить из экспортированных результатов с Router Scan’а только адреса IP-камер, отбросив все лишнее.

Собственно, в использовании так же нет ничего сложного. Просто загружаем в нее результаты сканирования, и нам сразу выводится список адресов IP-камер.

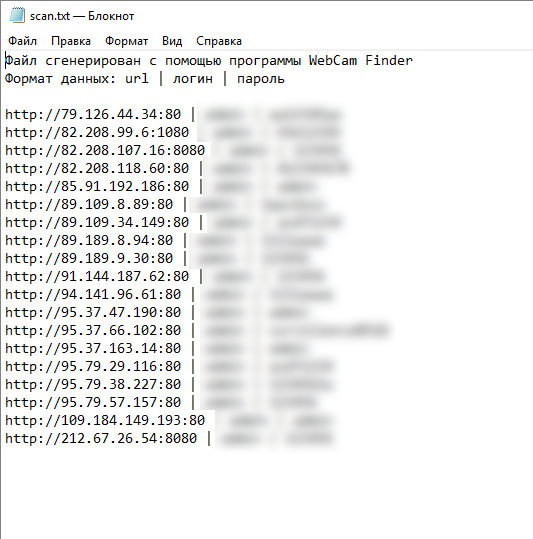

Программа также отправляет запрос на каждый IP адрес, на случай, если он динамический, и сменился/стал недоступным. Это сделано для того, чтобы сохранить только валидные адреса. Однако, если вас это не интересует, можете просто сохранить весь список камер, не дожидаясь конца сканирования. В результате получаем файл такого вида:

Что делать с этими данными дальше — решать только вам. Например я таким способом делал несколько сливов адресов камер на этом форуме.

Рекомендации к просмотру видео с IP-камер

В подключении к камерам есть некоторые особенности и нюансы.

Во первых, лучше подключаться к камерам через Internet Explorer. Для этого даже предусмотрена функция в меню WebCam Finder, если кликнуть ПКМ по элементу списка. Да, может быть IE ужасно тормозит, но большинство камер требуют поддержки ActiveX, которая, например, нет в Google Chrome.

Например, вот что будет, если попытаться открыть камеру, которая работает через ActiveX в Google Chrome:

Что еще важно, обычно при первом подключении камера может попросить установить вас плагин.

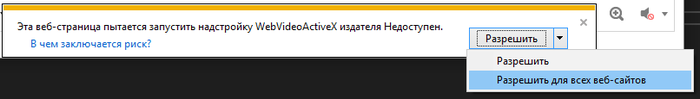

этом случае требуется скачать плагин, установить его, и обновить страницу в браузере. Если все прошло хорошо, страница попытается активировать надстройку. Лучше сразу разрешить ее использование для всех сайтов, чтобы это не беспокоило вас каждый раз при подключении к другим камерам.

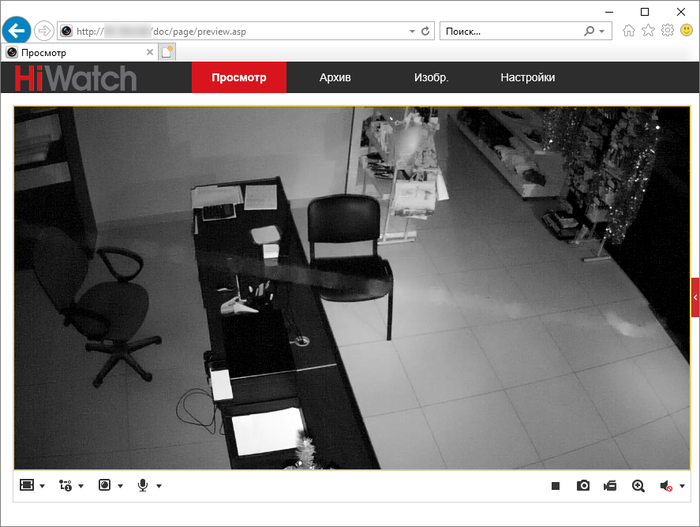

После разрешения доступа мы можем наблюдать видеопоток с камеры:

Огромное спасибо, если вы дочитали эту статью до конца. Надеюсь, она заинтересовала вас, и вы узнали из нее что-то новое для себя.

Rabbits

Доброго утраднявечераночи читателям!

Сейчас я опишу технику получения халявного интернета не вставая из-за компа!

Требования:

- Компьютер/Ноут с ОС’ю линейки windows (Можно и linux но это друга статья)

- Интернет (Даже если нету интернета не забывайте, многие из вас сидят за NAT’om а значит, у вас под рукой целая локальная сеть!)

- И не много времени! (А может понадобиться много)

- Прямые руки!

Начнем с теории!

Пару формулировок простыми для обывателя словами:

NAT: это провайдорский маршрутизатор который позволяет экономить белые IP

VPN: это технология для соединения компьютеров поверх сети интернет

Перейдем к практике!

Многие слышали о такой софтине как

.

И максимум как её использовали — взломать онлайн камеры и т.п.

Но давайте поразмыслим!

Ведь это лишь малая часть того, как можно использовать этот софт!

Почему бы не использовать всеми любимые VPN туннели во благо для себя?!

Скачиваем Router Scan с официального сайта, запускаем!

Настройки:

- Популярные порты для работы : 80,1080,8080 (Их нужно указать в окне [ Scan ports ])

- Max threads советую поставить 10-15 (Поставить больше, провайдер может временно заблокировать по подозрению во вредоносной активности [Проверено!])

- IP: ( Тут самое интересное! ) если вы хотите сделать себе "запасной аэродром" на случай отключения интернета (Деньги забыли положить и т.д) Выбираем локальные ip адреса : 10.10.1.1 — 10.10.255.255 (Именно в этом диапазоне провайдеры любят хранить NAT’ov можно выбрать меньший диапазон ( Указанный диапазон у меня сканировало 3-4 часа!! на скорости 100 Мбитс ))

- scanning modules (Галочки можно поставить все — увеличит время работы, но результаты будут более подробными о вашей локальной сети, главное что бы стояла галочка "Router scan main" )

- Настройки завершены!

Когда настройки Router Scan завершены приступим к злодеяниям!

Пора запускать программу и ждать результата!

Когда пойдут ip адреса внимательно изучаем их!

Нам нужны эти роутеры в таблице " server name " "ASUS RT-N12 Rev.D1 Black" "ASUS RT-N12 Black"

Так как эти роутеры дырявы как андроид логин и пароль вы увидите в соотвествующей таблице [ Authorization ]

И так, мы насканировали нужный нам роутер, идем дальше!

- Копируем ip адрес!

- Запоминаем порт!

- Открываем браузер (chrome/firefox/opera)

- Вводим туда ip ort ( 10.10.21.213:8080

- Enter

- Выскакивает окно входа!

- Вводим в окно входа логин и пароль которые указаны в таблице [Authorization]

- Enter

- Попадаем в админку роутера!

- Дальше интереснее!

Видим довольно привлекательное меню !

Нам нужен пункт где написано VPN

Выбрали?! Идем дальше))

- Нам нужно включить VPN server (Там хоть и на английском, но все предельно понятно)

- Пропускаем все пункты и спускаемся к таблице " Имя пользователя и пароль (Максимум : 16) "

- Вводим любой логин и пароль (Вы его создаете, только не вводите свой ip )

- Ввели?! Теперь нажмите кнопку Добавить [+]

- Не удивляйтесь если увидите в списке уже добавленные имена и пароли, и не портите карму, не удаляйте их (Мы ведь добрые люди, да ?! Пускай и другие пользуются)

- Ну когда мы все добавили нажимаем кнопку Применить !

- Когда все это сделано запиши в блокнот все данные! IP ort Login/password Login/password (Заполненные в таблице для vpn туннеля)

Самое главное! Не забывайте о логах! Их нужно удалять!

- Переходим в пункт [Системный журнал]

- Очистить

- PROFIT.

- Не забывайте! логи нужно удалять каждый раз когда вы пользуетесь туннелем! Там все отображается и в случае чего, вас оооочень быстро найдет кто надо!

Ну теперь когда самое трудное сделано, можно сходить налить чайку и расслабится. (Да, встать все такий надо будет со стула )

Идем в свой ПК (Не у всех будет точно так же, у меня 7 так что так)

- Пуск

- Панель управления

- Сеть и интернет

- Центр управления сетями и общим доступом

- Настройка нового подключения или сети

- Подключение к рабочему месту

- Использовать мое подключение к интернету (vpn)

- Заполняем поле : "Интернет адрес" — вводим IP роутера!

- Можно поставить галочку "Не подключаться сейчас"

- Далее вводим логин и пароль который вы указывали в таблице настроек VPN

- Далее!

Вся работа выполнена!

Теперь при подключении к туннелю, вы будете сидеть за счет владельца роутера (Он же ваш друг, мы же не нарушаем закон, правда?! )

Теперь у нас есть "запасной аэродром" ну или впн! (Кто для чего это делал )

Система работает и проверена легальным образом (Знакомые дали побаловаться с их сетью)

p.s: Я очень надеюсь что вам понравилась статья! Для тех кто будет пробовать — прочитайте в самом верху что написано красным цветом и вперед ))

Думаю многим эта статья будет полезна

Я постарался написать её максимально информативно и максимально доступно для всех! ))

В дополнении ко всему с такими роутерами можно делать что угодно))

Самый (ИМХО) изящный Dns spoofing — кто знает тот поймет

Внимание! Материал данной статьи предназначен исключительно для ознакомительного просмотра и не является руководством к действию. В первую очередь данный материал предназначен для тестирования защиты своего оборудования. Ответственность за использование всех инструментов, указанных в этой статье ложится на ваши плечи.

Итак, вы решили проверить свой беспроводной маршрутизатор на стойкость ко взлому! Хорошее дело! Давно пора. Всё будет происходить в несколько этапов.

Сперва мы определимся с адресами сканирования, затем воспользуемся инструментом Router Scan последней версии, скачать который можно на множестве различных тематических сайтов (либо я дам ссылку на облачко), ну и наконец определимся с дальнейшими действиями, если роутер уязвим.

Нам потребуются

- Программа Router Scan (роутер скан) актуальной версии;

- Выход в Интернет (проводной или беспроводной, не важно);

- Беспроводной адаптер для проверки точки доступа;

Мы научимся

- Определять свой внешний IP-адрес;

- Пользоваться программой Роутер Скан;

- Улучшать собственную безопасность, если наша точка доступа пала смертью храбрых.

Этап 1. Определение внешнего адреса

Для того, чтобы определить внешний адрес, можно воспользоваться различными сервисами, одним из которых является веб-сайт 2ip.ru при переходе на который вам высвечивается адрес точки выхода (от провайдера).

Как узнать свой IP адрес

Как узнать свой IP адрес

Либо, если вы уже твёрдо знаете диапазон адресов (или конкретный адрес), который нужно будет проверить, этот шаг можно пропустить!

Этап 2. Использование Router Scan

На этом этапе мы запускаем программу роутер скан и видим следующую картину:

Программа Router Scan (Роутер Скан)

Программа Router Scan (Роутер Скан)

- Кнопка начала сканирования;

- Вкладка отображения результатов в реальном времени;

- Вкладка отображения только успешно “раскрытых” устройств;

- Параметры сканирования – количество потоков и таймаут коннекта;

- Порты веб-интерфейсов, на которые происходит коннект;

- Диапазоны сканируемых адресов;

- Конкретные аутентификационные данные (иначе берутся из словаря);

- Типы атак;

Добавляем интересующий нас диапазон адресов, нажав кнопку “+” в разделе 6.

Затем нажимаем кнопку 1. Start Scan. Дожидаемся результатов или поглядываем на вкладку Good Results.

Результат работы Роутер Скан

Результат работы Роутер Скан

В результате сканирования мы получили:

- Аутентификационные данные для доступа в админку роутера;

- BSSID и ESSID точки доступа WiFi;

- WPA2 пароль точки доступа;

- WPS-пин точки доступа;

- Прочие сетевые настройки.

Нетрудно убедиться в валидности раскрытых данных:

Видео по теме:

Мой роутер уязвим, что делать?

Прежде всего не паниковать. Если Router Scan раскрыл вашу точку доступа, ещё не всё потеряно. Вот шаги, которые можно выполнить, чтобы увеличить защищённость точки доступа:

- Обновить прошивку роутера. На сайте производителя найти обновлённое программное обеспечение для своего маршрутизатора, возможно в нём закрыт ряд уязвимостей, позволяющих вытащить аутентификационные данные не прибегая к перебору;

- Сменить аутентификационные данные. В интерфейсе точки доступа сменить учётные данные администратора на что-то чуть менее очевидное, чем “admin:admin” и т.д. Если есть возможность сменить логин, то лучше ей воспользоваться. Пароль должен быть достаточно стойкий к взлому, лучше иметь длину больше 8 символов. Важное примечание: лучше иметь более длинный, но простой пароль (используются, например, только буквы, но не словарный), чем более короткий, но сложный (буквы обоих регистров, цифры, спецсимволы).

- Сменить точку доступа. (Если ничего не помогло). Рекомендую, кстати, mikrotik. Бюджетное, гибкое в настройке и весьма защищённое.

Друзья! Максимальный репост плиз, помогите другим стать более защищёнными!

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!